COMPONENTES DE UNA CONFIGURACIÓN

DE UNA RED

Concepto de una red.

La más simple de las redes conecta dos computadoras,

permitiéndoles compartir archivos e impresos. Una red mucho más compleja

conecta todas las computadoras de una empresa o compañía en el mundo. Para

compartir impresoras basta con un conmutador, pero si se desea compartir

eficientemente archivos y ejecutar aplicaciones de red, hace falta tarjetas de

interfaz de red (NIC, NetWare Interface Cards) y cables para conectar los

sistemas. Aunque se pueden utilizar diversos sistemas de interconexión vía los

puertos series y paralelos, estos sistemas baratos no ofrecen la velocidad e

integridad que necesita un sistema operativo de red seguro y con altas

prestaciones que permita manejar muchos usuarios y recursos.

Configuración de los componentes del sistema en la red.

- Al configurar sistemas de red, necesita la siguiente información de configuración:

- Nombre de host de cada sistema.

- Dirección IP y máscara de red de cada sistema. Si la red está subdividida en subredes, debe contar con los números de subred y el esquema de direcciones IP que se aplicarán a los sistemas en cada subred, incluidas sus respectivas máscaras de red.

- Nombre de dominio al que pertenece cada sistema.

- Dirección del enrutador predeterminado.

Administración de usuario de una red.

Un usuario es cualquier persona que tiene acceso a un sitio

de digital ya sea en el lado del comprador o en el lado de administración. Los

administradores pueden importar o crear perfiles de usuario y asignar permisos

de acceso, aplicar políticas de contraseñas, designar usuarios de servicio al

cliente que puede iniciar sesión con usuarios de compradores para ayudar a los

compradores a realizar pedidos, etc.

Los perfiles de los usuarios contienen información sobre el

usuario y el estatus de este. La mayoría de usuarios serán clientes que se

habrán auto registrado al acceder al sitio web. Los usuarios que se autor

registran en el sistema se incluyen en el grupo Usuarios registrados por

defecto.

Cuando un usuario se registre como miembro de una empresa,

se le concederán los derechos del grupo de usuarios, el centro de costes, el

acceso a productos, etc.

Administración de desempeño.

Los elementos de la administración de desempeño son un sistema que se encuentra dentro de la administración de personal en cual tiene como objetivos direccionar los resultados del negocio mediante objetivos previamente establecidos. También fomenta el desarrollo de las capacidades de los empleados determinando los roles y las competencias de cada persona.

Seguridad de una red informática.

La seguridad de redes consiste en las políticas y prácticas adoptadas para prevenir y supervisar el acceso no autorizado, el uso indebido, la modificación o la denegación de una red informática y sus recursos accesibles.

La seguridad de redes involucra la autorización del acceso a datos en la red, que es controlada por el administrador de red. Los usuarios eligen o se les asigna una identificación y contraseña u otra información de autenticación que les permite acceder a información y programas dentro de sus autorizaciones.

Protocolos y servicios de una red informática.

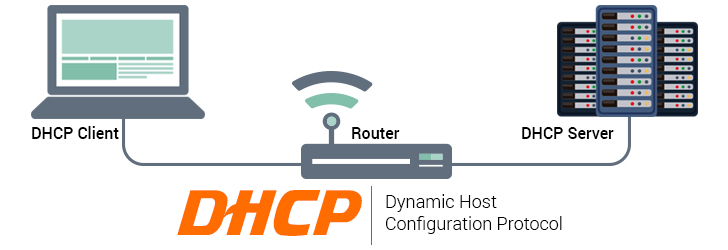

DHCP:

(Dynamic Host Configuration Protocol) (Protocolo de Configuración de Host Dinámico) es un protocolo que permite que un equipo

conectado a una red pueda obtener su configuración en forma dinámica. Solo

tienes que especificarle al equipo, mediante DHCP, que encuentre una dirección

IP de manera independiente. El objetivo principal es simplificar la

administración de la red.

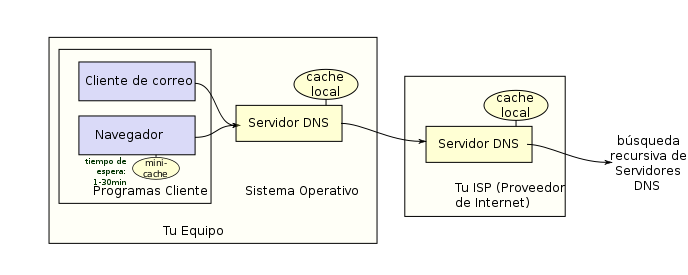

DNS:

(Domain Name System) (Sistema de Nombres de Dominio)

es un sistema de nomenclatura jerárquico descentralizado para dispositivos

conectados a redes IP como Internet o una red privada.

TELNET:

(Telecommunication Network) (Tele Red) es el protocolo

de red que nos permite acceder a otra máquina para manejarla remotamente como

si estuviéramos sentados delante de ella. También es el nombre del programa

informático que implementa el cliente.

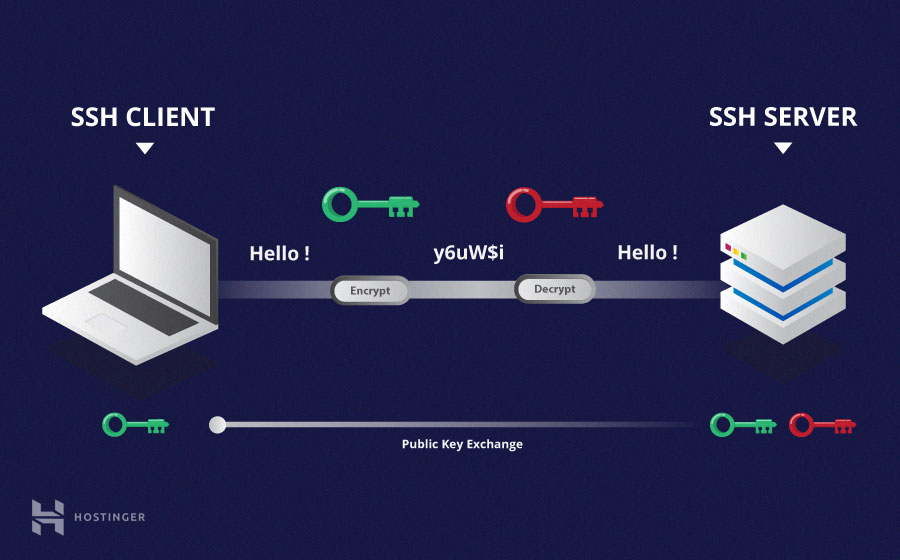

SSH:

(Secure SHell) (Capa Segura) es el protocolo y del

programa que lo implementa cuya principal función es el acceso remoto a un

servidor por medio de un canal seguro en el que toda la información está

cifrada. Además de la conexión a otros dispositivos, SSH permite copiar datos

de forma segura tanto archivos sueltos como simular sesiones FTP cifradas.

FTP:

(File Transfer

Protocol) (Protocolo de Transferencia de Archivos) es un protocolo de red para

la transferencia de archivosentre sistemas conectados a una red TCP basado en

la arquitectura cliente-servidor.

TFTP:

(Trivial file transfer Protocol) (Protocolo de Transferencia de Archivos Trivial).

Es un protocolo de transferencia muy simple semejante a una

versión básica de FTP. TFTP a menudo se utiliza para transferir pequeños

archivos entre ordenadores en una red, como cuando un terminal o cualquier otro

cliente ligero arranca desde un servidor de red.

WWW:

(World Wide Web) (Red Informática Mundial) es un sistema de distribución de documentos de

hipertexto o hipermedia interconectados y accesibles vía Internet. Con un

navegador web, un usuario visualiza sitios web compuestos de páginas web que

pueden contener textos, imágenes, vídeos u otros contenidos multimedia, y

navega a través de esas páginas usando hiperenlaces.

HTTP:

(Hypertext Transfer Protocol) (Protocolo de Transferencia de Hipertexto) es el protocolo de comunicación que permite las

transferencias de información en la World Wide Web.

HTTPS:

(Hypertext Transfer Protocol Secure)(Protocolo Seguro de Transferencia de Hipertexto) es un protocolo de aplicación basado en el protocolo

HTTP, destinado a la transferencia segura de datos de Hipertexto, es decir, es

la versión segura de HTTP.

NFS:

(Network File System) (Sistema de Archivos de Red) es

un protocolo de nivel de aplicación, según el Modelo OSI. Es utilizado para

sistemas de archivos distribuido en un entorno de red de computadoras de área

local.

CIFS:

(Commn Internet File System)(Sistema Comun de Archivos

de Internet) es un protocolo de red que permite compartir archivos,

impresoras, etcétera, entre nodos de una red de computadoras que usan el

sistema operativo.

Este protocolo pertenece a la capa de aplicación en el

modelo OSI.

SMTP:

(Simple Mail Transfer Protocol) (Protocolo para Transferencia Simple de Correo) es un protocolo de red utilizado para el

intercambio de mensajes de correo electrónico entre computadoras u otros

dispositivos (PDA, teléfonos móviles, impresoras, etc).

POP:

(Post Office Protocol) (Protocolo de Oficina de Correo

o Protocolo de Oficina Postal) en clientes locales de correo para obtener los

mensajes de correo electrónico almacenados en un servidorremoto, denominado

Servidor POP.

IMAP:

(Internet Message Access Protocol) (Protocolo de Acceso a Mensajes de Internet) es un protocolo de aplicación que permite el

acceso a mensajes almacenados en un servidor de Internet.

SASL:

(Simple Authentication and Security Layer) (Capa de Seguridad y Autenticación Simple).

es un framework para autenticación y autorización en

protocolos de Internet. Separa los mecanismos de autenticación de los

protocolos de la aplicación permitiendo, en teoría, a cualquier protocolo de

aplicación que use SASL usar cualquier mecanismo de autenticación soportado por

SASL.

Hola gracias me gustó mucho la información tiene lo q necesitaba

ResponderEliminarBuena presentación...

ResponderEliminarY la información está muy bien resumida...

Muy buena información

ResponderEliminarLa informacion es la necesaria muy buena

ResponderEliminar